鑫捷科技(Webplus)專精於AI整合、資訊安全、系統與網路建置、虛擬化、大數據分析及軟體開發,提供一站式企業IT解決方案,服務涵蓋從網路連線到端點安全,涵括雲端資訊整合、資料備份、系統備援規劃等,協助臺灣及海外政府機關與中大型企業客戶規劃與整合資訊系統,共創資訊科技新未來。

近期,思科旗下的威脅情報團隊Talos揭露了一個新興駭客組織UAT-5918,該組織自2023年起專門針對臺灣的關鍵基礎設施(Critical Infrastructure, CI)發動攻擊,目標涵蓋電信、醫療保健、資訊科技等產業。

UAT-5918的攻擊手法與特點

UAT-5918主要利用尚未修補的已知漏洞,對外部曝露的網站或應用程式伺服器進行初步入侵。

成功入侵後,駭客會部署Web Shell,並使用開源工具進行內部偵察,以建立持續存取受害組織的途徑,最終目的是竊取機敏資訊。

值得注意的是,UAT-5918的戰略、手段和流程(TTP)與多個知名的中國駭客組織,如Volt Typhoon、Flax Typhoon、Earth Estries、Tropic Trooper和Dalbit等有相似之處,這引發了對其可能與中國有關聯的猜測。

攻擊過程與使用工具

UAT-5918的攻擊流程包括:

- 初步入侵:尋找曝露於網際網路的伺服器,利用未修補的已知漏洞獲取初步存取權限。

- 部署Web Shell:成功入侵後,部署ASP或PHP製成的Web Shell,以維持對受害系統的存取。

- 內部偵察:使用開源工具(如FRPC、FScan、In-Swor、Earthworm、Neo-reGeorg)收集系統資訊、使用者帳號等。

- 橫向移動:利用Mimikatz等工具竊取憑證,透過RDP、WMIC、Impacket等方式在網路內部橫向移動。

- 維持存取:設置新的管理員帳號,建立遠端桌面連線等持續存取管道。

防範建議

針對UAT-5918的攻擊行為,企業和組織應採取以下措施:

- 定期更新與修補:確保所有系統和應用程式的漏洞得到及時修補,防止駭客利用已知漏洞進行攻擊。

- 強化網路監控:部署入侵偵測和防禦系統,監控異常活動,及早發現潛在威脅。

- 限制權限:最小化使用者和系統的權限,防止駭客在入侵後輕易提升權限或橫向移動。

- 安全意識培訓:定期對員工進行資安培訓,提高對釣魚郵件和社交工程攻擊的警覺性。

- 備份與恢復計劃:建立並測試資料備份和恢復計劃,確保在遭受攻擊後能迅速恢復業務運作。

相關案例

- UAT-5918駭客組織攻擊臺灣關鍵基礎設施:自2023年以來,名為UAT-5918的駭客組織針對臺灣的電信、醫療保健和資訊科技等產業發動攻擊,利用Web Shell和開源工具進行內部偵察和憑證竊取。

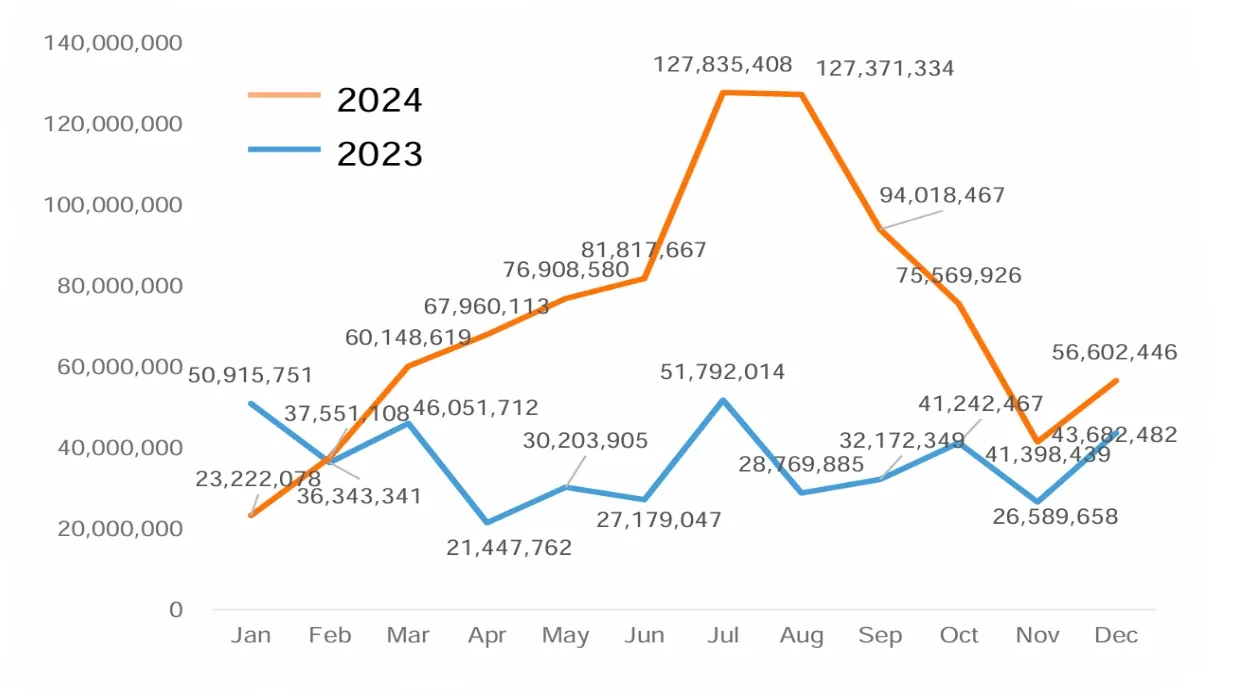

- 中國駭客攻擊臺灣政府部門:2024年,臺灣政府部門平均每日遭受的網路攻擊次數翻倍至240萬次,其中大部分被歸因於中國的駭客活動。

- 中國準備對臺灣發動網路攻擊:根據CrowdStrike的2025年全球威脅報告,北京正準備破壞與臺灣防禦相關的關鍵基礎設施,顯示中國的網路間諜活動激增了150%。

- 2020年SolarWinds供應鏈攻擊:此攻擊影響了美國政府與企業,駭客透過合法更新植入惡意軟體,獲取內部網路存取權限。

- 2023年Volt Typhoon針對美國關鍵基礎設施攻擊:中國駭客組織Volt Typhoon針對美國電網、通訊等領域進行長期潛伏,類似於UAT-5918的戰略。

面對日益增加的網路威脅,企業應該積極強化資安防護,防範潛在攻擊。鑫捷科技提供專業的資訊安全解決方案,協助企業強化網路防護,降低攻擊風險。

立即聯繫鑫捷科技,確保您的關鍵基礎設施安全!